windows系统TLS/SSL弱密码套件漏洞问题处理

问题描述:

漏洞名称 | TLS/SSL 弱密码套件 |

漏洞描述 | 远程主机支持具有弱或不安全属性的 TLS/SSL 密码套件。 |

修复建议 | 重新配置受影响的应用程序以避免使用弱密码套件。 |

参考POC | 端口:443, 协议:TLS1.2, 弱加密算法:TLS_RSA_WITH_AES_128_CBC_SHA (SHA-HMAC) |

问题解决:

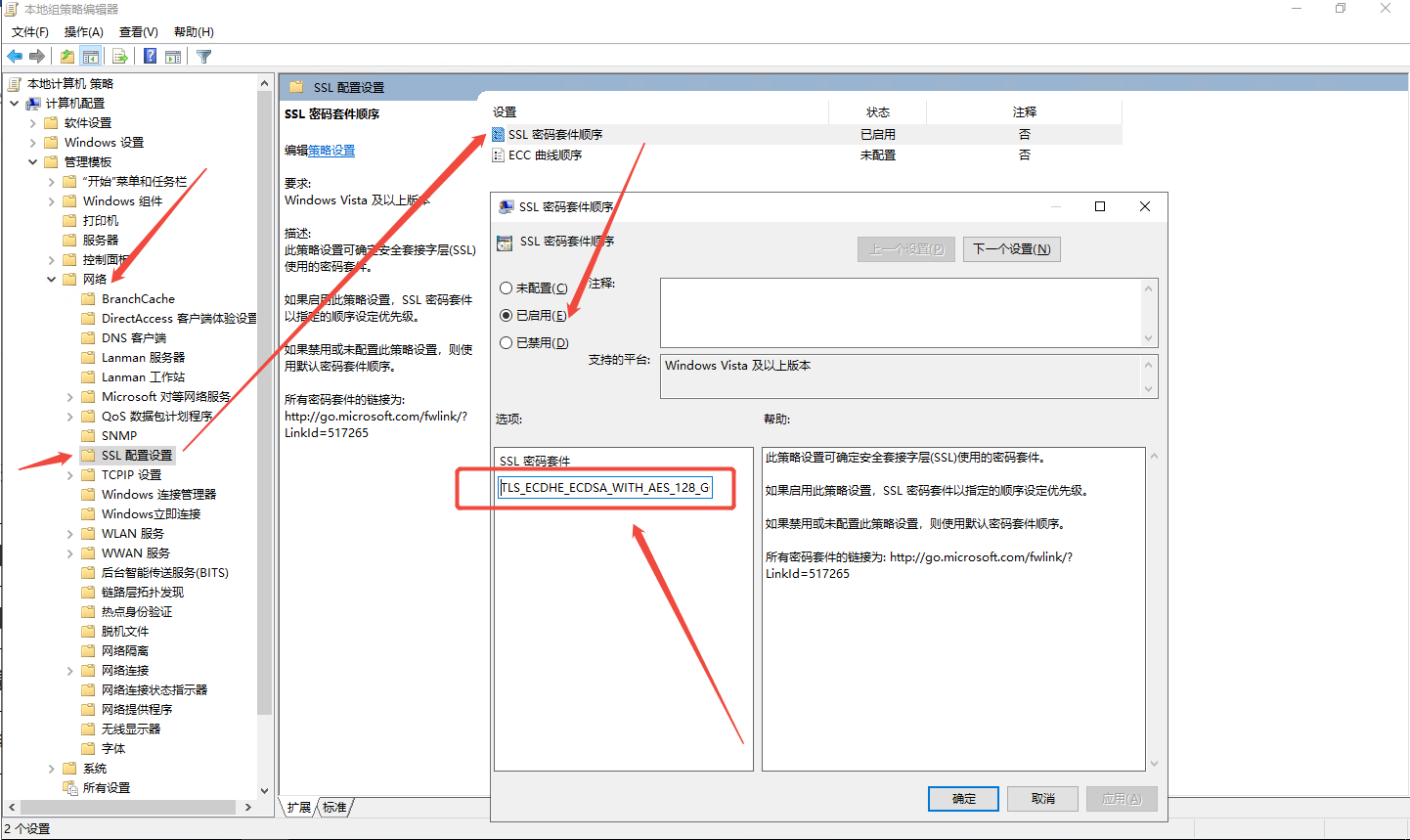

命令提示符(CMD)中,输入命令"gpedit“打开系统"本地组策路编辑器”;依次打开管理模板->网络->SSL配置设置->SSL密码套件顺序(双击)

设置到已启用,并且在SSL密码套件中删除默认套件,更换下面套件:

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,TLS_DHE_RSA_WITH_AES_256_GCM_SHA384,TLS_DHE_RSA_WITH_AES_128_GCM_SHA256,TLS_PSK_WITH_AES_128_GCM_SHA256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

完成之后,点击确定重启iis或者重启服务器生效

测试验证:

输入Get-TlsCipherSuite命令会显示现在在用的安全套件,可以检查是否还有包含不安全的安全套件

Get-TlsCipherSuite

2,nmap

nmap -sV --script ssl-enum-ciphers -p 443 -Pn 目标IP

-sV(服务版本探测):尝试识别目标端口上运行的服务及其版本信息。

--script ssl-enum-ciphers(SSL 加密套件枚举脚本):调用 Nmap 的 ssl-enum-ciphers 脚本,检测目标端口支持的 SSL/TLS 加密算法(如 AES、RSA、ECDHE 等)及其安全性。

-p 443 (指定端口)

-Pn(跳过主机发现): 直接扫描目标,不发送 ICMP 探测(Ping)来确认主机是否在线